NOTÍCIA

SEGURANÇA DAS INFORMAÇÕES | Edição 206 O estabelecimento de um sistema seguro evita que informações sigilosas sejam divulgadas indevidamente e prejudiquem tanto a imagem da IES como sua estratégia de negócios por Gérson Trajano Recentemente, alunos do Colégio Bandeirantes, um dos mais tradicionais de São […]

SEGURANÇA DAS INFORMAÇÕES | Edição 206

O estabelecimento de um sistema seguro evita que informações sigilosas sejam divulgadas indevidamente e prejudiquem tanto a imagem da IES como sua estratégia de negócios

por Gérson Trajano

Recentemente, alunos do Colégio Bandeirantes, um dos mais tradicionais de São Paulo, divulgaram em redes sociais o conteúdo de reuniões sigilosas de professores e orientadores ocorridas entre os anos de 2007 e 2012. O vazamento gerou um grande mal-estar na escola em função do teor dos comentários – muitos deles pejorativos –, além de uma onda de reclamações por parte das famílias. Ao apurar o ocorrido, descobriu-se que um estudante do último ano do ensino médio havia gravado um vídeo para ensinar os colegas a acessar os dados.

Embora lamentável, a vulnerabilidade do sistema de segurança do colégio não figura como um caso isolado. Um tutorial publicado na internet (http://goo.gl/UPidem) ensina, de forma simples e didática, como invadir a rede de computadores de instituições de ensino. Para isso, basta compreender o funcionamento do sistema.

“Milhares de universidades de todo o Brasil têm sistema de segurança de dados muito frágil. Embora muitos acreditem que softwares feitos por empresas sofisticadas garantam a privacidade, não adiantam nada, pois o programa não cobre a necessidade de segurança de toda a série de tráfego de dados”, alerta o site.

De fato, não há sistema totalmente inviolável. Em junho do último ano, o banco de dados dos funcionários públicos dos Estados Unidos, tido como um dos mais protegidos do mundo, foi rompido, e as informações cadastrais de 4 milhões de servidores foram expostas na rede. O FBI investiga o caso. “Se alguém disser que existe um sistema totalmente imune a ataques, ou não entende sobre segurança e tecnologia ou desconhece as ameaças existentes. Ainda assim, investir em segurança é a melhor forma de coibir a ofensiva dos hackers”, afirma Márcio Alexandre Freitas, coordenador de segurança da informação da Universidade Mackenzie. Fundada em 1870, a entidade possui atualmente em seus arquivos registros de 37 mil alunos e de 3,5 mil funcionários.

O efeito da divulgação indevida de informações sigilosas e estratégicas pode ser catastrófico para uma organização. Isto porque o prejuízo à reputação ou a exposição de planos de negócios são capazes de provocar danos irrecuperáveis, ao contrário de uma perda financeira.

Por isso, verdadeiras batalhas cibernéticas são travadas diariamente por corporações de todos os portes e segmentos. As investidas dos hackers são combatidas com o emprego de ferramentas, processos e treinamentos, que a cada dia se tornam mais sofisticados para fazer frente ao crescimento exponencial de dados gerados e compartilhados em rede. A atualização também deve ser constante, pois quando uma nova tecnologia é inserida no ambiente corporativo, novas vulnerabilidades a acompanham. “É necessário um grande empenho, com a aquisição de equipamentos e softwares, a conscientização do usuário e a constante preocupação em sua gestão”, afirma Márcio Belotto Abboud, chefe de tecnologia e redes do Centro Universitário FEI, de São Bernardo do Campo, no ABC paulista.

Como se proteger

São múltiplos os perfis e os objetivos dos empenhados em violar o banco de dados de uma Instituição de Ensino Superior (IES). Entre os possíveis interessados estão grupos concorrentes e mesmo membros da comunidade acadêmica em busca de benefícios próprios, como reescrever históricos escolares, adulterar provas e modificar notas.

Com esse objetivo, um grupo de sete estudantes invadiu a central de notas da Universidade Federal de Uberlândia (UFU). De acordo com a Polícia Federal, quatro dos suspeitos iriam completar o tempo limite da graduação e não poderiam mais continuar no curso caso não concluíssem as disciplinas no ano da invasão.

Com esse objetivo, um grupo de sete estudantes invadiu a central de notas da Universidade Federal de Uberlândia (UFU). De acordo com a Polícia Federal, quatro dos suspeitos iriam completar o tempo limite da graduação e não poderiam mais continuar no curso caso não concluíssem as disciplinas no ano da invasão.

Para evitar ocorrências dessa e de outras naturezas, rezam as normas de defesa que as IES devem instituir um setor especifico e definir pessoas que se dediquem exclusivamente à questão da segurança. Mas, ao fazer isso, é importante lembrar que, historicamente, o compartilhamento de informações é uma das características centrais do ambiente acadêmico, embora as IES devam proteger seus dados do mesmo modo que qualquer empresa. Esse caráter dual deve pesar nas tomadas de decisão para que não haja cerceamento da circulação e troca de dados.

Os primeiros passos para a implantação de um sistema de segurança devem determinar controles de proteção e criar uma política de blindagem e classificação das informações. “Também é fundamental conscientizar e treinar professores, auxiliares, prestadores de serviços e até mesmo os alunos”, destaca Freitas, do Mackenzie.

Para Luciano Cornetti Nogueira, diretor executivo da Evolua Educação, empresa de tecnologia voltada para soluções educacionais, grande parte do aparato de segurança deve focar os usuários da rede e suas permissões de uso. Geralmente os ataques ou roubos de informações partem de dentro das instituições. Ou seja, o criminoso conhece a vítima.

Acesso segmentado

As IES são responsáveis por gerenciar dados pessoais, financeiros, escolares, de pesquisa e inovação. São vários ambientes com funções diferentes que precisam estar seguros e disponíveis, cada um com seu nível de criticidade. Assim, existem áreas administrativas às quais docentes e alunos não devem ter acesso, ao mesmo tempo que existem laboratórios com grande circulação de usuários que precisam ser monitorados e podem trazer graves riscos à segurança da rede.

Dessa forma, toda instituição deve isolar o ambiente acadêmico (salas, laboratórios e estúdios) da rede administrativa e servidores. Recomenda-se também o uso de uma segurança criptográfica, de modo que apenas pessoas autorizadas tenham a chave para conseguir reverter os dados para a sua forma original, tornando mais difícil o uso da informação sem a devida autorização.

Os ambientes de laboratórios são os mais suscetíveis a ataques, que na maioria das vezes partem dos próprios usuários, intencionalmente ou não. A inclusão de smartphones, notebooks, tablets e dispositivos USB aumenta o risco de danos em ferramentas, assim como alteração ou roubo de informações acadêmicas confidenciais, como histórico de alunos, resultados de pesquisas e dados administrativos.

Para esses ambientes, recomenda-se a criação de estratégias para impedir, principalmente, a instalação de softwares maliciosos (malwares) com potencial para causar danos, alterações ou roubo de informações e funcionalidades. O grande número de pessoas conectadas à rede local é um desafio que precisa ser gerenciado com cuidado, permitindo o acesso, mas sem perder o foco na proteção.

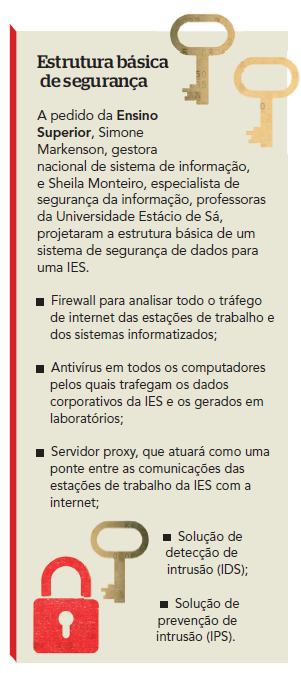

Há vários produtos no mercado para a montagem de um sistema seguro, tanto em termos de hardwares como de softwares. As soluções mais utilizadas são o UTM (Unified Threat Management), o firewall, o webfilter, o anti-IPS, o anti-DDOS, o anti malware, soluções de backup e replicação dos dados (leia mais no quadro da pág. 36).

Existem também dispositivos que auxiliam na operação do sistema, porém, soluções em nuvem estão conquistando espaço, facilitando a implementação da estrutura de proteção de dados. Exemplos consolidados são os serviços oferecidos pela Amazon Web Services (AWS), Microsoft Azure e Google Cloud. “O mais interessante dessa estrutura em nuvem é a possibilidade de crescimento conforme a demanda”, afirma Cristian Rodrigo Dalcio, gerente de TI do Centro Universitário Padre Anchieta (UniAnchieta).

Investimentos

O valor investido depende da constituição de cada instituição, das soluções tecnológicas escolhidas e dos recursos humanos aplicados. Em muitos casos, a utilização de software livre pode diminuir os custos de implementação. “Tudo depende da quantidade de usuários e acessos. É complicado definir valores; os investimentos podem variar de mil a um milhão de reais”, diz Fernando Montanari, diretor de tecnologia da informação da Faculdade de Informática e Administração Paulista (Fiap).

Como as fontes de ameaças mantêm-se em constante crescimento, orienta-se, por fim, que as instituições criem uma agenda frequente de revisão das práticas de segurança. Um procedimento que ajuda na prevenção de ataques é a manutenção de um registro dos incidentes, pois isso auxilia a definição de qual dispositivo deve ser atualizado. Outra orientação dos especialistas é atrelar a atualização das políticas de segurança às mudanças tecnológicas. A atenção redobrada sobre esses aspectos minimiza os riscos de vazamento de informações e, consequentemente, confere estabilidade à gestão administrativa e acadêmica.